【微|信|公|众|号:厦门微思网络】

安全典型配置(一)使用ACL限制FTP访问权限案例_厦门微思网络的博客-CSDN博客

安全典型配置(二)使用ACL限制用户在特定时间访问特定服务器的权限-CSDN博客

安全典型配置(三)使用ACL禁止特定用户上网案例-CSDN博客

使用自反ACL实现单向访问控制案例

自反ACL简介

自反ACL(Reflective ACL)是动态ACL技术的一种应用。设备根据一个方向的ACL,可以自动创建出一个反方向的ACL(自反ACL),该ACL和原ACL的源IP地址和目的IP地址、源端口号和目的端口号完全相反。自反ACL有一定的老化周期。如果在老化周期内有符合自反ACL规则的报文通过接口,该接口的自反ACL规则将再被保留至下一老化周期;如果在老化周期内没有符合自反ACL规则的报文通过接口,该接口的自反ACL规则被删除,这样大大增加了安全性。

利用自反ACL,可以实现单向访问控制,比如只有当内网用户先访问了外网后才允许外网访问内网,从而能够很好的保护企业内部网络,使其使免受外部非法用户的攻击。

本例,就是将高级ACL进行自反,实现内网主机能主动与Internet中的服务器建立UDP连接,但Internet中的服务器不能主动与内网主机建立UDP连接,达到内外网单向访问控制的目的。

配置注意事项

本举例适用于框式交换机的所有版本,不适用于盒式交换机。

组网需求

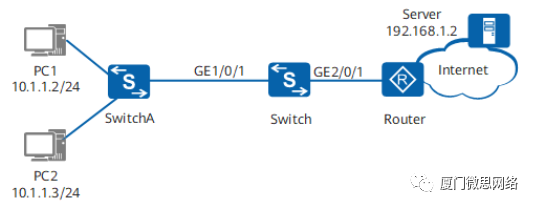

如图1所示,Switch作为网关设备,下挂用户PC并连接Internet,已知各设备之间路由可达。为保证内网环境安全,现要求Internet中的服务器只能在内网中的PC先向其发起UDP连接请求的情况下,才能与PC建立UDP连接,实现单向访问控制。

图1 使用自反ACL实现单向访问控制组网图

配置思路

采用如下的思路在Switch上进行配置:

-

配置自反ACL功能,实现内网主机PC1能主动与Internet中的服务器建立UDP连接,但Internet中的服务器不能主动与内网主机建立UDP连接。

操作步骤

1、配置高级ACL

创建高级ACL 3000并配置ACL规则,允许UDP报文通过。

<HUAWEI>system-view

[HUAWEI] sysname Switch

[Switch] acl 3000

[Switch-acl-adv-3000] rule permit udp //允许UDP报文通过

[Switch-acl-adv-3000] quit2、配置自反ACL

# 由于来自Internet的报文从接口GE2/0/1进入Switch,所以可以在接口GE2/0/1的出方向配置自反ACL功能,对UDP报文进行自反。

[Switch] interface gigabitethernet 2/0/1

[Switch-GigabitEthernet2/0/1] traffic-reflect outbound acl 3000 //自反ACL应用在接口出方向

[Switch-GigabitEthernet2/0/1] quit3、验证配置结果

执行display traffic-reflect命令,查看自反ACL信息。

[Switch] display traffic-reflect outbound acl 3000

Proto SP DP DIP SIP Count Timeout Interface

------------------------------------------------------------------------------

UDP 2 80 192.168.1.2 10.1.1.2 9 300(s) GigabitEthernet2/0/1

------------------------------------------------------------------------------

* Total <1> flows accord with condition, <1> items was displayed.

------------------------------------------------------------------------------

* Proto=Protocol,SIP=Source IP,DIP=Destination IP,Timeout=Time to cutoff,

* SP=Source port,DP=Destination port,Count=Packets count(data).上述显示信息,只有在内网主机主动向外网发起UDP连接时才会产生。由上述信息可知,GE2/0/1接口下对内网主机PC1与Internet中的Server(IP地址为192.168.1.2)之间的UDP协议报文进行了自反,并对自反后的报文进行了统计。

【微思网络www.xmws.cn,成立于2002年,专业培训21年,思科、华为、红帽、ORACLE、VMware等厂商认证及考试,以及其他认证PMP、CISP、ITIL等】

![大模型训练-报错BUG] ‘BaichuanTokenizer‘ object has no attribute ‘sp_model‘](/images/no-images.jpg)